clash机场节点网站

依然是这三位熟面孔!不过,连续四个月登上受害者操作系统排名第一的Windows 10用户,还是快快把安全防护做起来吧!

2024年2月被感染的系统中桌面系统和服务器系统占比显示,受攻击的系统类型桌面PC与服务器为主流平台clash机场节点网站,Nas平台受LvtLocker家族春节期间集中爆发的影响首次出现较高占比。

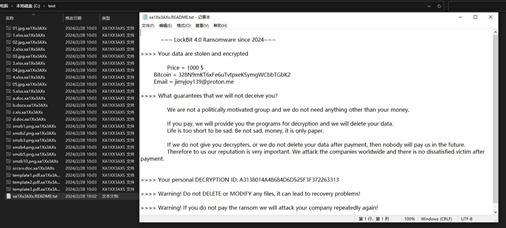

就在执法部门发动攻击拿下服务器不到一周后,LockBit团伙便已开始在新的服务器上重新启动其在线服务,并威胁将更多的攻击集中到政府部门上。

2月24日,LockBit宣布将恢复勒索软件业务并对近期遭到执法部门打击的情况做了“复盘”。LockBit表示执法部门(他们将所有执法部门统称为FBI)入侵了其两个主要服务器——“原因是在过去的5年里我沉迷于金钱而变得非常懒惰”……“由于我的个人疏忽和不负责任,我松懈了,没有及时更新PHP”。团伙组织者表示:受害者的管理和聊天面板服务器以及博客服务器均运行在PHP 8.1.2环境中,而执法部门很可能是使用了CVE-2023-3824漏洞对其进行的攻击。据此,LockBit表示他们已经更新了服务器所使用的PHP版本,并宣布将奖励任何在最新版本中发现漏洞的人。

此外,该团伙猜测此次“FBI”的入侵行动是由于其在今年一月份对富尔顿县的一次勒索攻击所致。在那次攻击中,他们掌握了“许多可能影响即将到来的美国大选的有趣事情以及唐纳德·特朗普相关的案件信息”。

目前,LockBit方面则表示执法部门所查获的数据、代码及密钥等数据仅为一小部分,并称以后会更加频繁地攻击各类政府部门以迫使“FBI”展示其是否有能力对自己展开更进一步的攻击。

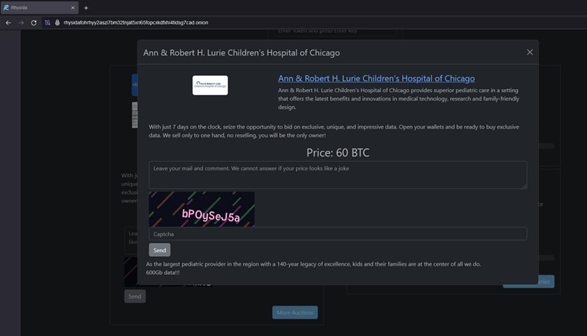

Rhysida勒索软件团伙声称对本月初芝加哥Lurie儿童医院遭到的网络攻击负责。此次网络攻击迫使医疗保健提供商关闭其IT系统,并在某些情况下推迟医疗服务。此外,电子邮件、电话、MyChart访问以及本地互联网都受到了影响,并且超声波和CT扫描结果也无法正常获取,而医生则被迫改用纸笔开具处方。

2月28日,Rhysida勒索软件团伙将Lurie儿童医院列入了其在暗网的勒索门户网站中,并声称从该医院窃取了600GB的数据。Rhysida现在以60比特币(当前约合370万美元)的价格向单一买家出售被盗数据。此次售卖的时限为七天,超过时限后这些数据要么以较低的价格出售给多个攻击者,要么则在Rhysida的平台上免费公布。

而Lurie儿童医院方面则于2月22日更新了最新状态,表示IT系统的恢复工作 仍在进行中,目前系统服务中断仍会影响某些部门的运营。

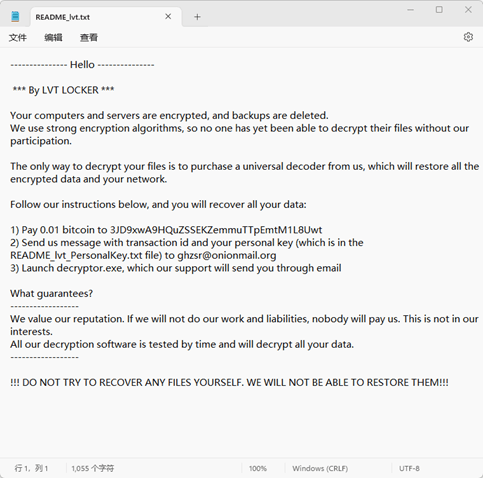

春节期间,360安全智脑监测并收到了一大波勒索攻击的集中反馈。经分析这波勒索攻击大多为一款名为LvtLocker的勒索软件所为,而该勒索软件的攻击目标主要是国内某知名的NAS设备系统。

通过对360的大数据分析研判,发现此次勒索软件入侵事件主要是通过两种途径进入到受害用户的NAS设备中:

1.利用该NAS设备系统中存在的一些RCE漏洞,比如下面一些漏洞,允许未经身份验证的用户获取root权限:

在过去的一个月,安全威胁和勒索情况仍然频频发生。作为普通用户,我们应该如何应对?来听听安全先锋的意见:

“勒索病毒软件越是强势,我们就越要建起围墙抵制他们。各位可使用360安全卫士进行防护。目前,360系统安全产品已加入黑客入侵防护功能,同时,360安全大脑会对勒索软件全方位检测和防御。”

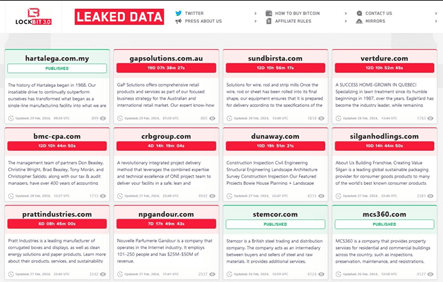

我们也将本月收集到的黑客邮箱信息、被双重勒索软件家族攻击的企业或个人信息整理出来,供大家对照查看。(点击链接查看名单:跳转官网完整报告)若未发现数据存在泄露风险的企业或个人也请第一时间自查,做好数据已被泄露准备,采取补救措施。